影子中继器:AI增强手动测试

-

发布:2025年2月20日在13:20 UTC

-

更新:2025年2月20日在13:36 UTC

您是否曾经想过,由于选择了一个缺陷,您错过了头发的宽度有多少漏洞?

我们刚刚发布了Shadow Repeater,可以通过AI驱动的,全自动的变化测试来增强您的手动测试。只需像往常一样使用Burp Repeater,幕后阴影中继器将监视您的攻击,尝试排列并通过组织者报告任何发现。

阴影中继器通过分析有效载荷来深入,有针对性的测试,因此,当您由于发送错误的语法,编码不正确,文件路径或单字单字而遇到几乎失误时,它可以为您找到错误。它是全自动的,不需要对正常的手动测试工作流进行任何更改。

影子中继器如何工作

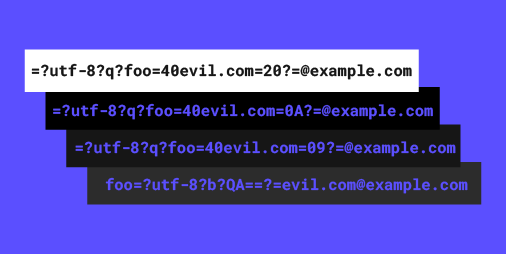

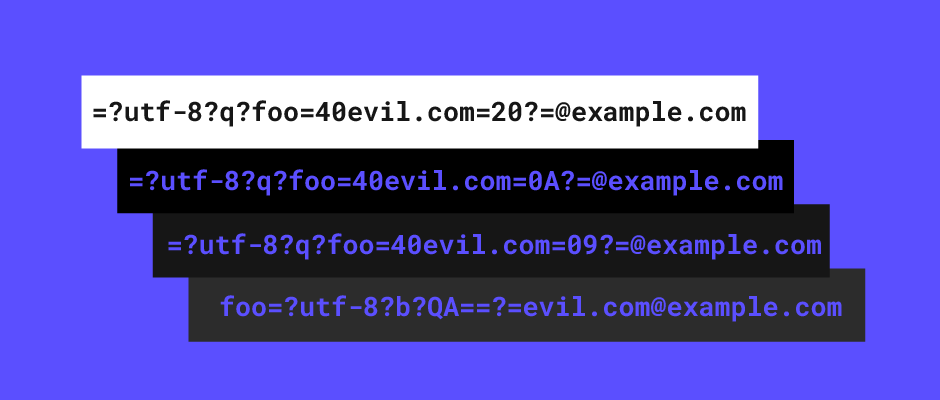

影子中继器监视您的中继器请求并标识您要更改的参数。然后,它提取您在这些参数中放置的有效负载,并将其发送到生成变体的AI模型。最后,它使用这些有效负载变化攻击目标,并使用响应差异来确定它们中的任何一个是否触发了新的有趣的代码路径。这种方法使其可以基于手动测试人员的专业知识来揭示意外行为,例如非常规XSS向量,成功路径遍历尝试,甚至是新颖的漏洞,例如电子邮件分裂攻击。

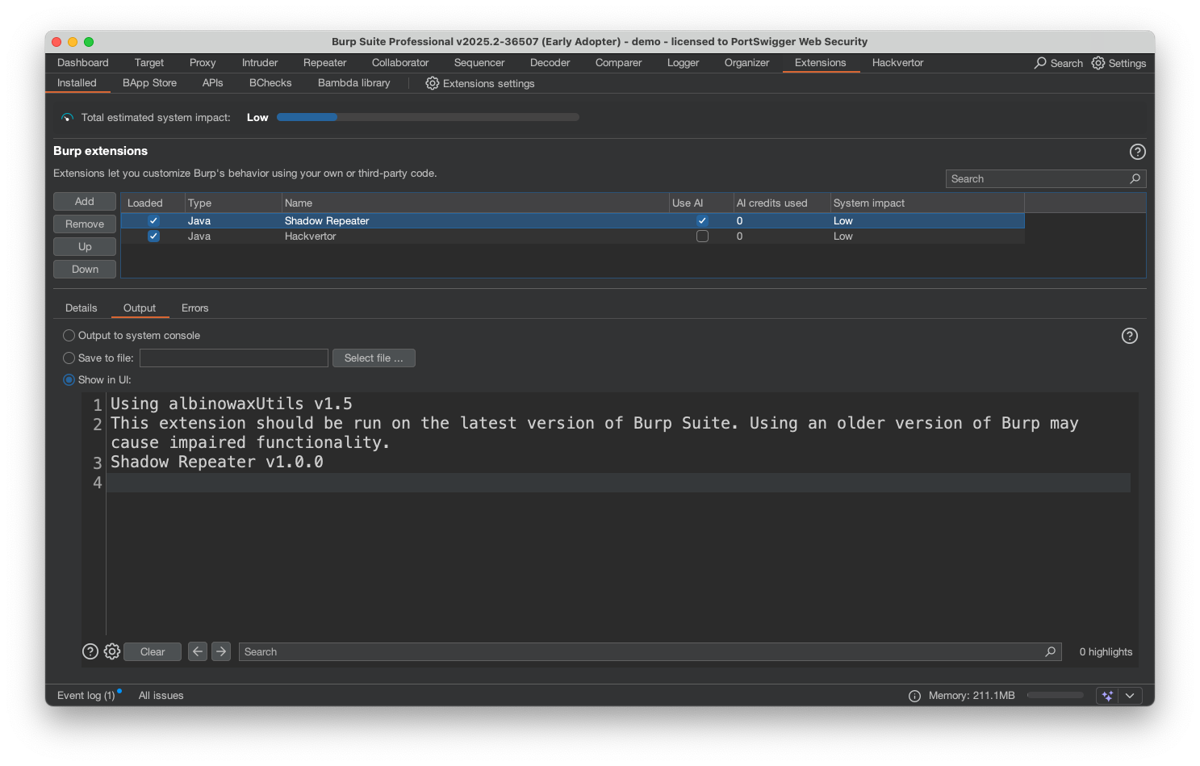

您可以获取源代码github上的影子中继器它可以在Bapp商店中找到。

安装说明在

Burp Suite Professional,转到Extensions - > Bapp商店,然后搜索Shadow Repeater。单击“安装”按钮,然后导航到已安装的选项卡,然后选择“ Shadow Repeater”,然后在“扩展”选项卡中选中“使用AI”复选框。

用法

默认情况下,Shadow Repeater在您提出的第五个中继器请求中被调用,并且需要更改参数或标题。您只需尝试以某种方式更改请求来破解目标。在背景中,影子中继器将发送变化,并寻找响应的差异。当发现一些有趣的东西时,它将将其发送给组织者进行检查。

阴影中继器的旅程

在Portswigger,我们有机会在Dragons Den风格的比赛中为AI功能提出了想法。我认为,如果Burp可以分析中继器的请求并找到您正在测试的任何内容,即使是未知的漏洞,都不会很酷。我失败了。我看不出它将如何工作。我选择专注于使用AI Hackvertor查找未知编码。

利用我改善AI Hackvertor的经验,我发现自己对AI的工作原理,如何安全地向用户输入以及如何获得实际有用的响应更加满意。如果您认识我,您会知道我不能独自一人。我曾经回来利用Angularjs我最初对其进行测试2年后的HTML过滤器。这个龙的思想也不例外,我最近回来了。

我的第一个突破是考虑差异,以前我向AI发送了整个中继器请求以进行分析并将其解析。解析整个请求当然是一个坏主意。但是,我需要这个失败的实验来查看AI的能力。我考虑过在github样式中使用差异逻辑的内容和响应的不同。我与詹姆斯聊天,他建议使用参数的差异。因此,我在Java中写了一个请求,以分析标题,参数和URL路径,而仅将更改值发送给AI。现在,AI仅分析了少量数据,这些数据非常专注于您试图破解的数据。

我的第二个突破不是告诉AI了解正在测试的内容,我只是告诉它找到它的变化。这意味着提供AI一般说明以查找变体,但不会详细介绍其实际测试的内容。这可以很好地工作:由于请求的不同而了解上下文,并且知道您正在测试的数据。它为路径遍历,XS和其他类型的漏洞产生了变化。

我成功地生成了用户正在测试的变化,但是我怎么知道这种变化是相关的?这是响应差异开始发挥作用的地方。我借用了Kettle先生的传说,因为他在后斜线驱动的扫描仪扩散逻辑中做了广泛的工作。他给了我一些有关他的响应差异如何工作的代码示例,我将AI生成的每个变化添加到分析列表中,以及用户的请求和一些随机控制值。然后,我寻找发送变体时变化的响应的不变属性。这给出了一些很酷的结果!如果路径遍历矢量实际上有效,甚至未知的漏洞,例如电子邮件拆分攻击,则该技术能够在XSS向量中找到空间。

由于Burp Suite中的AI驱动扩展,这只是现在可能的一个例子。自己检查一下 - 现在,BAPP商店可以在Burp Suite Professional的早期采用者发行频道上使用Shadow Repeater。

感到启发?尝试自己创建AI驱动的扩展使用Burp的内置Montoya API及其专用界面,用于处理扩展名与Portswigger可信的AI平台之间的流量。