BYBIT事件:研究与现实相遇时 - 检查点研究

作者:matthewsu

Dikla Barda,Roman Ziakin和ODED Vanunu的研究

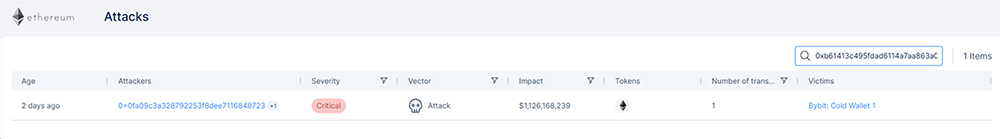

2月21日英石,检查点区块链威胁英特尔系统在以太坊区块链网络上的关键攻击日志上发出警报。

日志表明,AI引擎通过此交易确定异常性变化,并将其归类为实时攻击。据表明,Bybit Cold Wallet被黑客入侵,导致盗窃价值约15亿美元的数字资产,主要是在以太坊标记中。该事件标志着数字资产行业历史上最大的盗窃之一。

执行摘要:

- 在数字资产历史上最大的盗窃案之一中,黑客获得了离线以太坊钱包的访问权限,并偷走了价值15亿美元的数字资产,主要由以太坊标记组成。

- BYBIT最近的事件标志着攻击方法的新阶段,其中包含用于操纵用户界面的高级技术。攻击者不仅使用巧妙的社会工程来欺骗用户,而不仅仅是针对协议缺陷,这导致了主要的机构Multisig设置的妥协。

- 去年7月,Check Point的威胁智能区块链系统确定并发布了有关新发现的,其中攻击者通过安全协议的Exectactaction函数来操纵合法交易。

- 最近的hack强调,如果签名者可以被欺骗或妥协,Multisig Cold钱包就不安全,这强调了供应链和用户界面操纵攻击的越来越复杂。

- Bybit Hack挑战了以前关于加密安全性的信念,表明尽管有强大的智能合约和Multisig保护,但人为因素通常是最弱的联系。该事件突出了UI操纵和社会工程如何甚至最安全的钱包损害。

协议开发的演变

于2024年7月出版,该研究提供了有关该功能在安全框架和攻击链中使用的记录案例中如何运行的技术分析。

该研究的重点是理解安全协议的出现功能的技术机制及其滥用的潜力,强调了理解如何意外利用合法协议特征的重要性。

最近的BYBIT事件代表了这些攻击模式的显着演变,引入了先前未见的复杂的UI操纵技术。攻击者不仅利用协议机制,还通过操纵的界面采用了高级社会工程,使他们能够损害重要的机构多层设置。

攻击故障

初始折衷

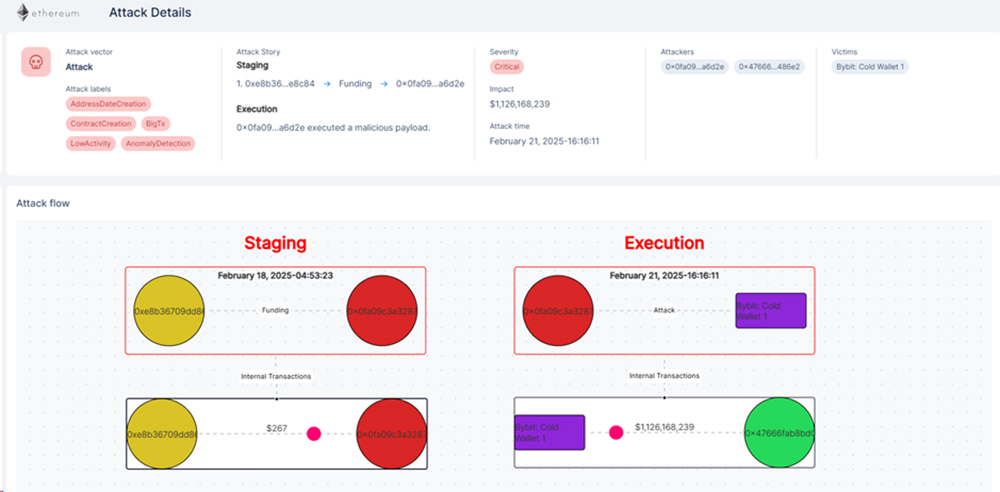

该攻击起源于钱包地址0x47666FAB8BD0AC7003BCE3F5C3585383F09486E2,该2在Gnosis Safe Multisig代理合同上执行了Exectactaction。

这种广泛使用的Multisig实现依赖于外部提供的字节签名来代表Multisig授权操作。

这种设置的关键脆弱性源于GNOSIS安全依赖外部产生的签名而不是链投票。这种设计选择使其容易受到:

- UI操纵

- 恶意软件感染

- 未经授权的签名生成

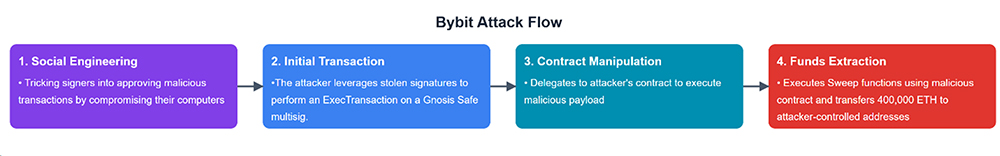

攻击执行流

- 攻击者确定了负责批准交易的每个Multisig签名者。他们可能使用恶意软件,网络钓鱼或供应链折衷来访问其设备。

- 签名者与一个伪造的UI进行了互动,该伪用UI似乎显示出合法的交易。细节甚至URL似乎都来自@SAFE,这是一个值得信赖的Multisig Wallet提供商。

- 批准交易后,签名者在不知不觉中将对冷钱包的控制权移交给了攻击者。

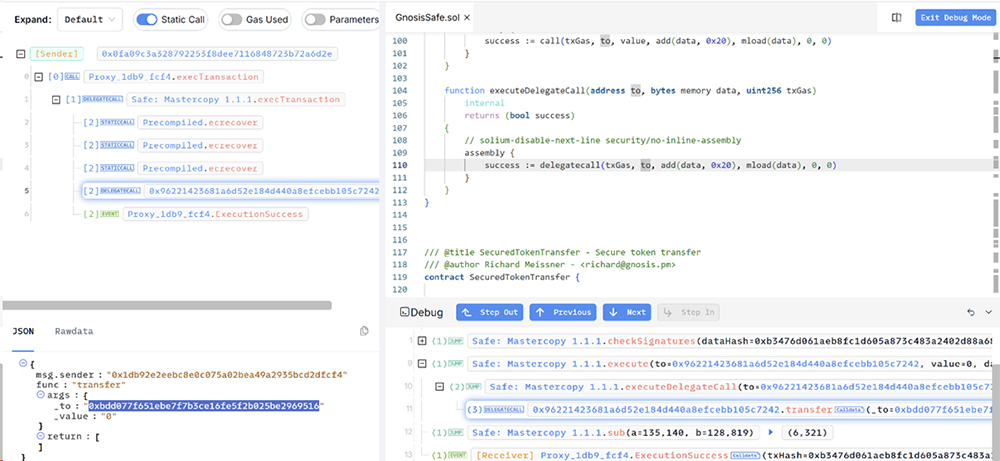

- 然后,攻击者使用被盗的键执行了委托呼叫,该键在其合同中通过0xBDD077F651EBE7B3CE16FE5F2B02B025BE2969516触发传输功能。

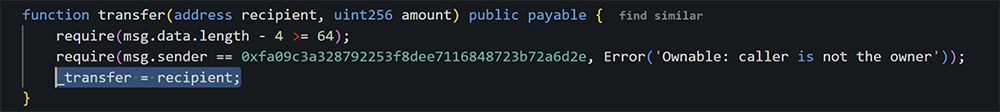

- 由于恶意合同未经验证,因此需要解码以了解转移的功能:

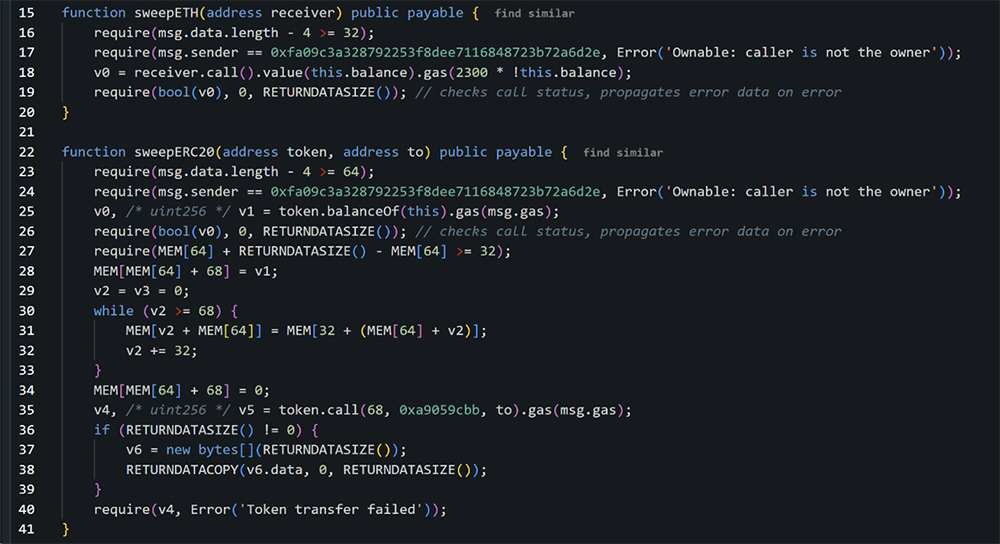

它包含在合同的插槽[0]中覆盖_transfer地址的代码,该代码在原始BYBIT合同中执行功能。由于攻击者的合同宣布_将其作为第一个状态变量,因此当通过delegatecall调用时,此存储插槽映射到目标合同的插槽[0]。这意味着,当安全的Multisig执行该合同的授权委托书时,恶意合同的守则在安全合同的背景下运行。通过覆盖此插槽,攻击者可以改变合同的行为。 - 这种操作将进一步的代表团重定向到攻击者的合同,电话0xBDD077F651EBE7B3CE16FE5F2B025BE2969516

- 攻击者的合同包括扫荡职能,这些职能是通过代表团执行的,以转让资金。

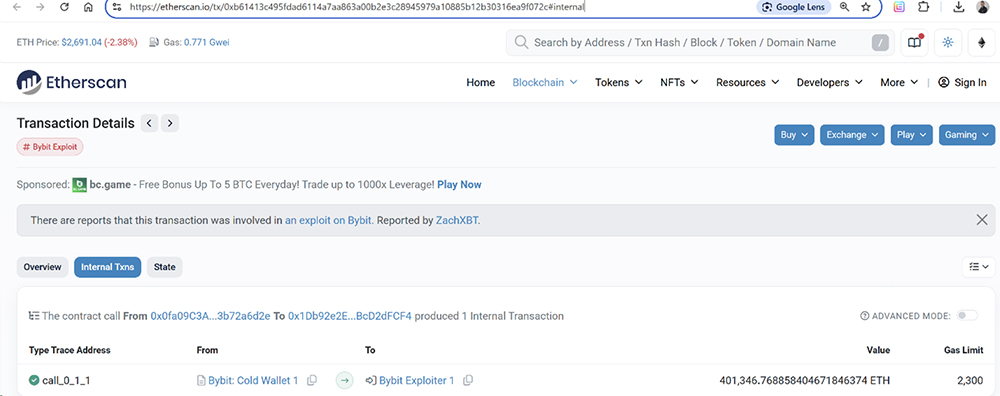

- 这一系列交易导致盗窃超过10亿美元的资产,其中包括40万ETH

这项交易负责窃取超过10亿美元的损失:

例如,400,000 ETH:

为什么这次攻击如此重要

此hack通过绕过Multisig冷钱包,而无需利用任何智能合同漏洞。相反,它利用了人类信任和UI欺骗:

- Multisigs不再是安全保证如果签名人可能会被妥协。

- 冷钱包自动安全如果攻击者可以操纵签名人看到的内容。

- 供应链和UI操纵攻击变得越来越复杂。

结论

Bybit Hack破坏了关于加密安全性的长期以来的假设。不管你有多强智能合约逻辑或多层保护是, 这人元素仍然是最弱的联系。这次攻击证明,UI操纵和社会工程甚至可以绕过最安全的钱包。该行业需要采取行动端到端的预防,必须验证每项交易。