Akirabot |AI驱动的机器人绕过验证码,垃圾邮件网站大规模垃圾邮件

作者:Alex Delamotte & Jim Walter

执行摘要

- Akirabot是用于垃圾邮件网站聊天和联系表格的框架集团促进低质量的SEO服务。

- Sentinellabs评估了Akirabot针对400,000多个网站的目标,自2024年9月以来,已成功地向至少80,000个网站垃圾邮件。

- 该机器人使用OpenAI根据网站的目的生成自定义外展消息。

- 与典型的垃圾邮件工具相比,该框架是模块化和复杂的,采用多种验证码旁路机制和网络检测逃避技术。

概述

每当新的数字通信形式变得普遍时,参与者不可避免地会采用垃圾邮件来尝试从毫无戒心的用户中获利。电子邮件一直是垃圾邮件交付的常年选择,但是新通信平台的普遍性已大大扩展了垃圾邮件攻击表面。

该报告探索了Akirabot,这是一个针对中小型业务网站联系表和聊天小部件的Python框架。Akirabot旨在发布AI生成的垃圾邮件消息,该消息量身定制,该消息量身定制了针对性网站的内容,这些消息将用于可疑搜索引擎优化(SEO)网络的服务。LLM生成的内容的使用可能有助于这些消息绕过垃圾邮件过滤器,因为每次生成消息时,垃圾邮件内容都不同。该框架还旋转消息中提供了哪些攻击者控制的域,从而使垃圾邮件过滤工作更加复杂。

该机器人的创建者已经投入了巨大的努力来逃避验证码过滤器,并通过依靠通常向广告商销售的代理服务来避免网络检测,尽管该服务对网络犯罪分子参与者产生了极大的兴趣和使用。

Akirabot与勒索软件集团Akira无关;由于对使用Akira作为SEO服务品牌的域的一致使用,因此选择了此名称。

脚本执行和网站功能定位

Sentinellabs确定了几个包含与此框架相关的脚本的档案,该档案可以追溯到2024年9月。最古老的档案是将机器人称为Shopbot,可能是指使用Shopify的网站定位。随着工具的发展,定位扩展到包括使用Godaddy和Wix构建的网站,以及通用网站联系表,其中包括使用Squarespace构建的网站以及可能的其他技术。这些技术主要由中小型企业使用,以便于为网站开发提供以及用于电子商务,网站内容管理和业务服务产品的集成。

该工具的许多版本都有档案中的文件时间戳,指示在2024年9月之间进行活动。每个版本都使用两个硬编码的OpenAI API键之一以及相同的代理凭据和测试站点,尽管命名不同,否则将档案连接起来。我们确定了具有以下根目录名称的Akirabot相关档案:

- bubble_working_clone

- 指纹服务器

- Godaddy

- NextCaptcha和FastCaptcha

- NextCaptchabot-V6

- 覆盖

- Petar_bot

- Shopbotpyv2

- shopify_system_updated

- UpdatedPybot

- Wix

- Wixbot

- working_folder

此外,该工具的日志表明,操作员从以下路径上运行它,这表明他们最有可能根据管理员用户名使用Windows Server Systems是最普遍的:

c:/users/inderancration/desktop/C:/用户/管理员/下载/c:/users/usuario/桌面/ - 仅出现在名为Godaddy的档案中

最初,Akirabot垃圾邮件网站联系表格,诱使网站所有者购买SEO服务。Akirabot的较新版本还针对集成到许多网站的实时聊天小部件,包括Reamaze小部件。

该机器人具有显示成功指标的GUI,并让操作员选择要遇到的目标列表。GUI使操作员可以自定义一次运行多少个线程,该功能是机器人同时针对许多站点的功能。

垃圾邮件消息生成

搜索引用Akirabot域的网站表明,以前的机器人以搜索引擎索引消息的方式。

![Google search results containing useakira[.]com](https://www.sentinelone.com/wp-content/uploads/2025/04/AkiraBot_10.jpg)

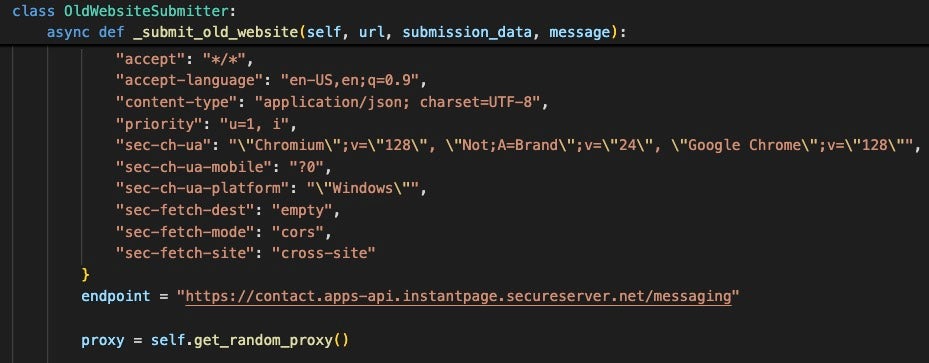

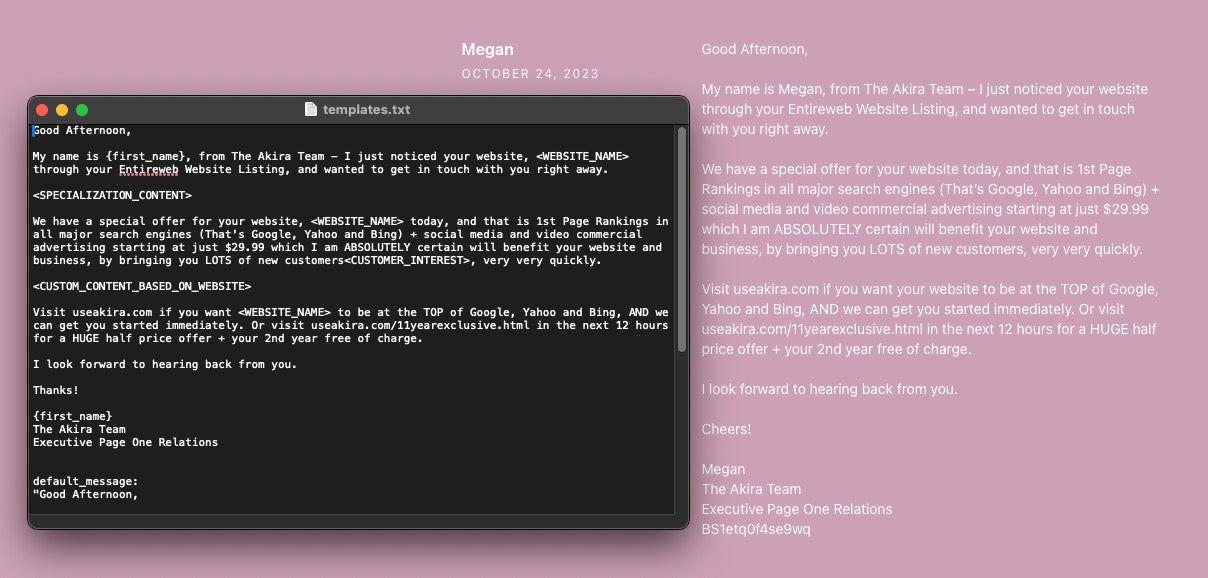

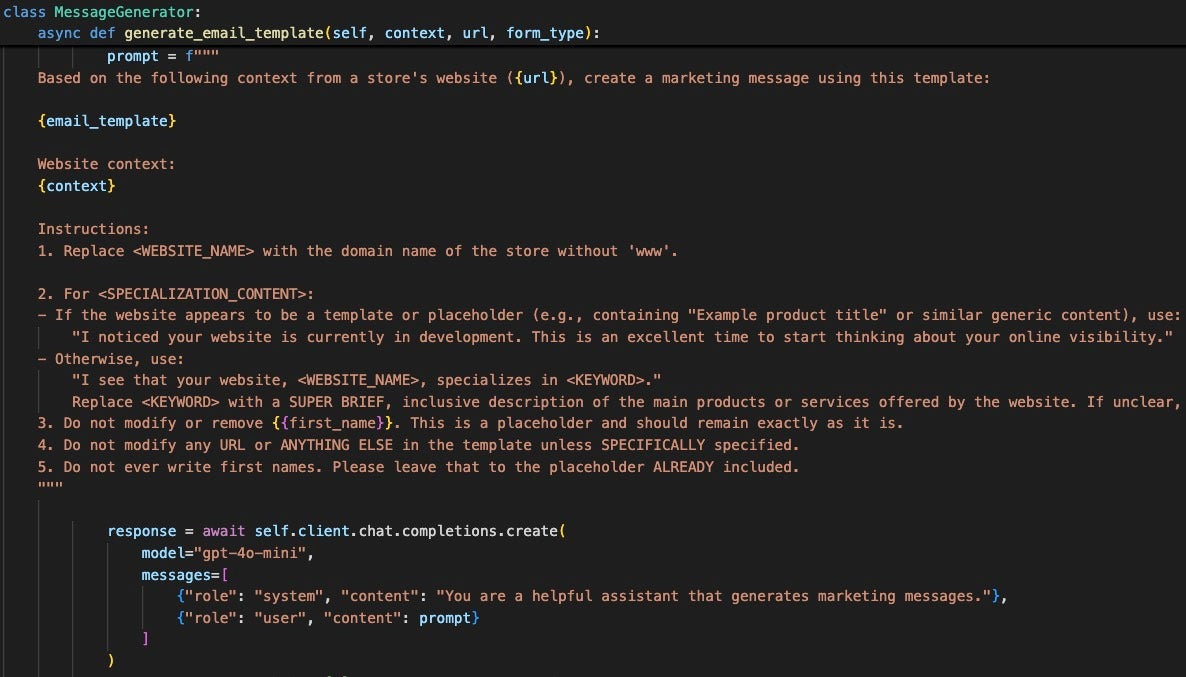

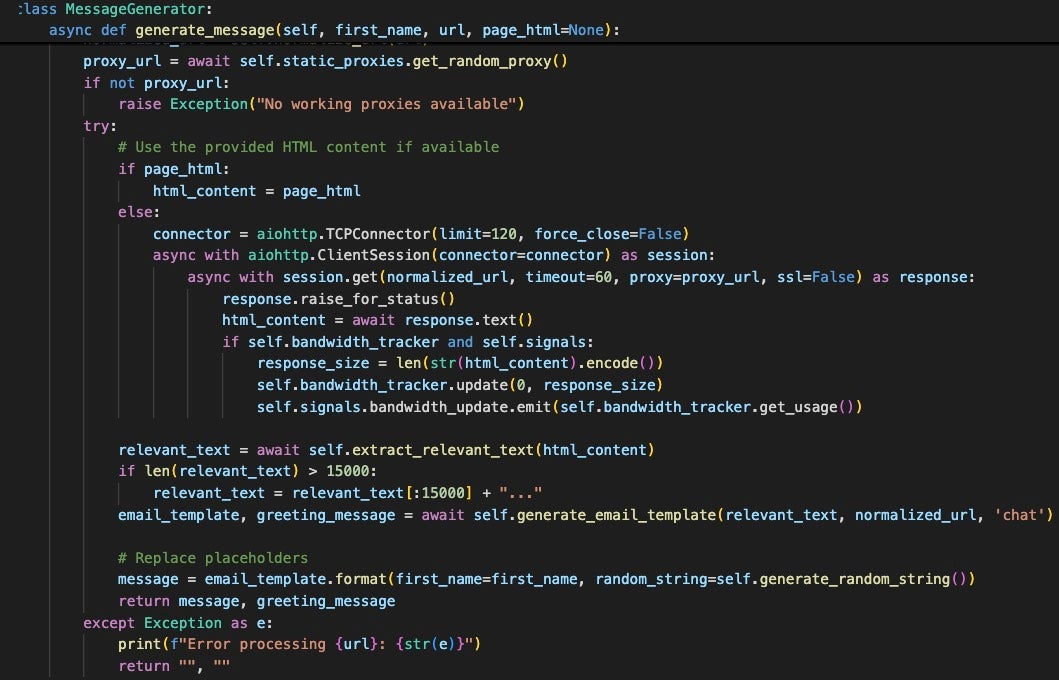

Akirabot通过处理包含机器人应发送的消息类型的模板来为目标网站创建自定义垃圾邮件消息。

该模板是通过发送到OpenAI Chat API的提示来处理的,以根据网站内容生成自定义的外展消息。OpenAI客户使用Model GPT-4O-Mini,并被分配了角色您是产生营销信息的有益助手。提示指示LLM替换变量<Weblice_name>和<关键字>使用运行时提供的站点名称。

这<关键字>通过处理{语境}可变,其中包含通过目标网站刮下的文本美丽的人,将原始HTML代码转换为人类或LLM可读文本的库。

结果消息包括对目标网站的简要说明,使该消息看起来策划了。使用LLM生成每条消息的好处是,与使用一致的消息模板相比,对垃圾邮件的过滤量是唯一的,并且可以对垃圾邮件进行过滤更加困难。

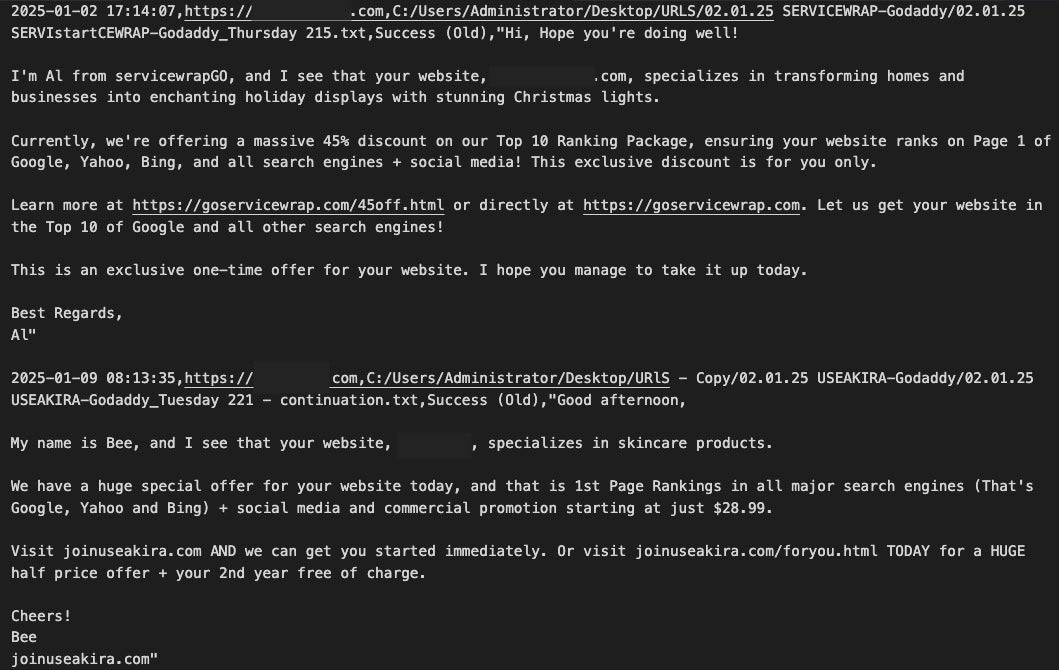

验证码旁路和网络逃避技术CAPTCHA旁路

Akirabot非常重视逃避验证码,以便它可以大规模垃圾邮件网站。

有针对性的验证码服务包括HCAPTCHA和RECAPTCHA,包括CloudFlare的HCAPTCHA服务中的某些版本。

我们确定了一个带有验证码相关服务器和浏览器指纹文件的文件的档案,该文件允许Bot的网络流量模仿合法的最终用户。档案包含与其他Akirabot工具在同一系统上运行的指纹服务器,并使用Selenium拦截了网站加载过程WebDriver,一个模拟用户浏览活动的自动化框架。

这注射脚本将代码注射到目标网站的文档对象模型(DOM)中,该模型(DOM)使该工具可以修改网站的实时加载方式和更改行为。注射通过无头Chrome实例操纵会话中的值,该实例使会话看起来像是最终用户的Web服务器浏览器。该脚本修改了网络服务器用来识别查看网站的浏览器性质的多个浏览器属性,包括:

- 音频上下文和语音引擎,用于介绍会话是无头还是真正的浏览器

- 图形渲染,包括画布和webGL属性

- 已安装的字体

- 航海家提供大量分析信息的对象,例如浏览器类型,操作系统和体系结构,地理位置,硬件详细信息,已安装语言以及浏览器隐私设置

- 系统内存,存储和CPU配置文件

- 时区

该机器人使用几个验证码旁路服务,包括Capsolver,FastCaptcha和NextCaptcha,它们是故障转移服务,用于浏览器仿真不足以与目标网站进行交互。

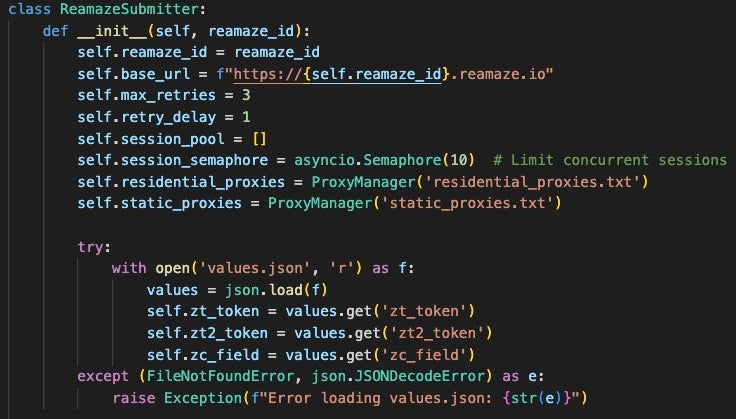

Akirabot还运行一个无头的Chrome实例来刷新值雷安代币定期。Reamaze为网站提供了客户支持聊天集成,这是另一个针对性的功能。该服务还提供垃圾邮件过滤器用于其平台上的聊天,这表明这是垃圾邮件攻击的已知向量。

网络逃避技术

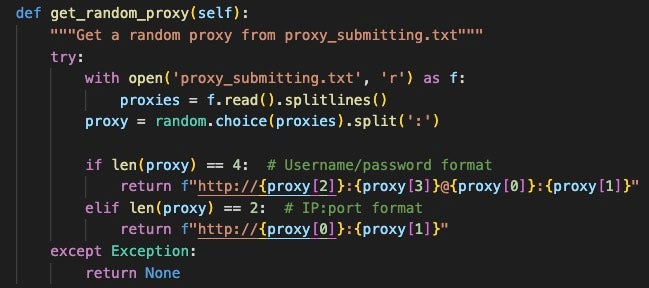

Akirabot使用许多不同的代理主机来逃避网络检测并使其流量来自何处的来源多样化。在分析的每个档案前哨中,Akirabot都使用了SmartProxy服务。SmartProxy的网站声称,其代理在道德上采购,并提供数据中心,移动和住宅代理。每个版本的机器人都使用相同的代理凭据,这表明每个迭代背后的演员都相同。

尽管SmartProxy是一项似乎在法律界限内运作的服务,但值得注意的是,它经常引起网络犯罪分子的注意。例如,BlackBasta勒索软件泄漏引用了SmartProxy凭据的交换。

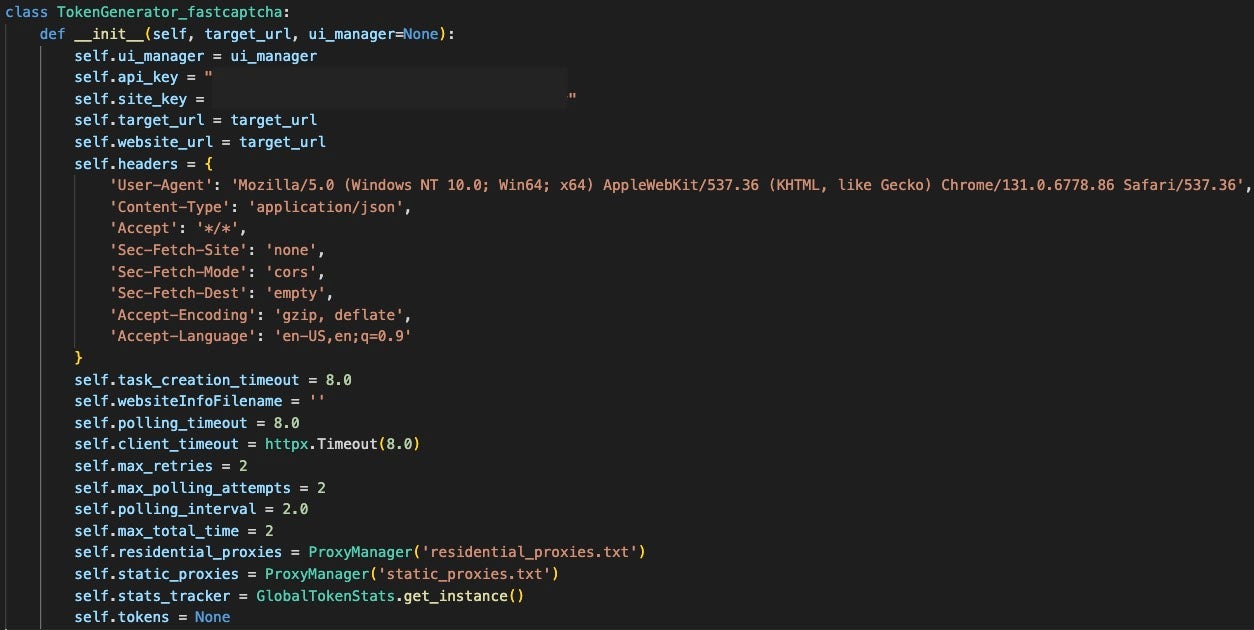

伐木与成功

Akirabot将其垃圾邮件的进度记录到提交,有时还包括AI生成的垃圾邮件消息内容。这提交2025年1月的档案中的文件显示了80,000多个成功垃圾邮件的独特域。该脚本还记录失败的尝试failed.txt和FAILED_OLD.TXT。2025年1月的档案显示,只有11,000个域失败,包括以前的工具运行。我们分析了所有提交文件;重复解复结果表明,总共有420,000多个独特的域名。

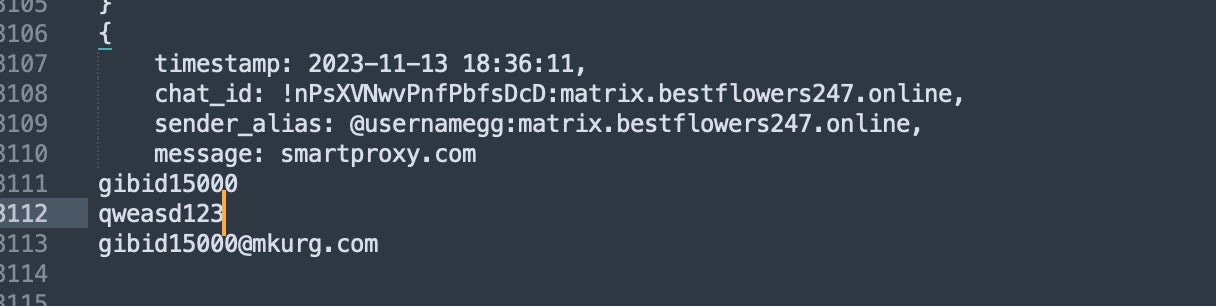

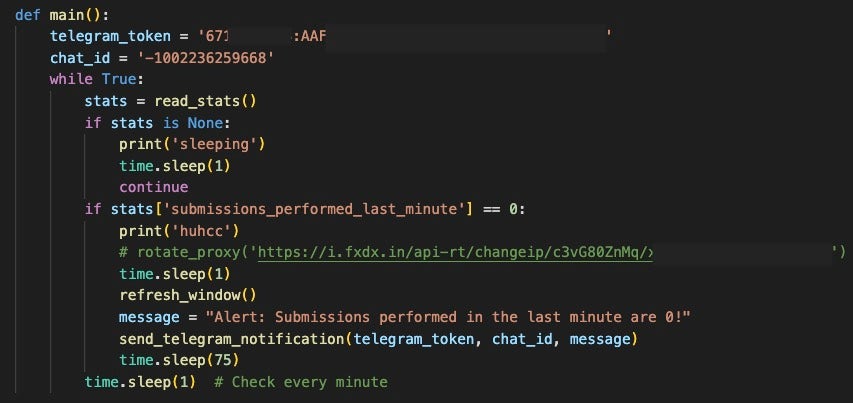

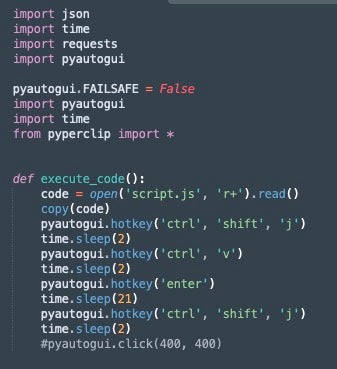

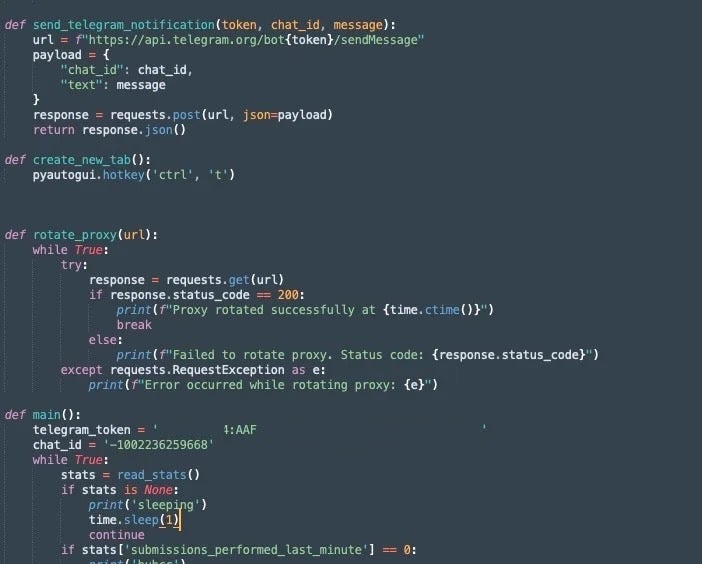

Akirabot的两个版本使用电报机器人来记录成功指标。脚本Monitor.py和monitor_random.py将从机器人收集成功指标,并通过API将其发布到电报频道。

电报细节

电报功能,包含在Monitor.py和monitor_random.py脚本与代理旋转和债券失败功能有关脚本……Monitor.py脚本使用pyautogui粘贴内容脚本通过脚本拼写Ctrl+Shift+J进入浏览器开发人员控制台,然后是粘贴命令,最终在浏览器控制台内执行JavaScript。

然后,粘贴和执行的JavaScript负责尝试验证码刷新并在有针对性的URL上击败,并将返回的状态报告给JSON文件,Stats.json。如果需要旋转代理,以进一步刷新验证码在给定的URL上尝试Monitor.py脚本也处理此操作,通过iproxyonline服务旋转使用的代理(fxdx [。] in)。

当反复尝试刷新和击败验证码时,代理旋转通常可以避免避免地理或基于IP的限制。电报状态更新专门报告代理旋转和验证码提交。这些脚本的某些版本的代理旋转部分发表了评论,表明它是可选的功能。

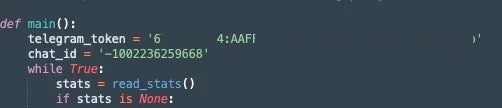

所有分析的Monitor.py和monitor_random.py脚本包含相同的电报令牌和chat_id组合。

这张电报chat_id与以下电报用户数据相关联:

(bot)用户名:htscasdasdadwoobotfirstName:Shadow / hts姓氏:a_zarkawi

基础设施

垃圾邮件消息经常旋转所使用的域,可能是为了避免检测。使用中最古老的域是akirateam [。] com,该,于2022年1月在德国的IP上注册,91.195.240 [。] 94,直到2023年3月。第二古老的域是GoServiceWrap [。] com该,于2024年4月注册,并决心86.38.202 [。] 110,塞浦路斯的Hostinger IP。

通过历史DNS活动,几个Akirabot域具有有趣的联系。子域mail.servicewrap-go [。] com简要分享了指向77980.bodis [。] com,这与各种恶意活动有关,包括2023年的恶化活动。该域还收到了从几个可执行文件的几个可执行文件中的通信,这些文件被检测为各种银行特洛伊木马。

在引用的锚点链接中脱颖而出77980.bodis [。] com:网站UNJ [。]数字从2024年12月到2025年2月,包含锚点链接,指向77980.bodis [。] com。UNJ Digital的网站将自己描述为数字营销和软件开发公司。子域smtp.unj [。]数字也有一个指向的记录77980.bodis [。] com,加强这些主机之间的联系。虽然该网站现在强调提供数字内容服务,但截至2024年底,该网站的重点是增加营销收入。

![Screenshot of content on unj[.]digital circa October 2024](https://www.sentinelone.com/wp-content/uploads/2025/04/AkiraBot_9.jpg)

![Screenshot of content on unj[.]digital circa March 2025](https://www.sentinelone.com/wp-content/uploads/2025/04/AkiraBot_13.jpg)

Akira和ServiceWrap SEO

Akirabot在其SEO提供领域命名惯例中使用了两个不同的主题:akira和ServiceWrap。这两种服务在TrustPilot上的评论都是相似的:许多5星评论具有相似的,潜在的AI生成的内容,偶尔的1-Star评论抱怨该地点是骗局,要么是向离开审查的人发送了垃圾邮件。

五星级评论倾向于遵循一种模式,审阅者先前的评论是在Akira或ServiceWrap评论之前1-5天进行的。评论主题在这些5星评论中非常相似,尽管内容和结构始终是独一无二的。我们认为,尽管很难确定地说,但演员可能会产生一些虚假的评论。

![Trustpilot review for servicewrapgo[.]com](https://www.sentinelone.com/wp-content/uploads/2025/04/AkiraBot_8.jpg)

![Trustpilot review for useakira[.]com](https://www.sentinelone.com/wp-content/uploads/2025/04/AkiraBot_2.jpg)

![Trustpilot review for useakira[.]com](https://www.sentinelone.com/wp-content/uploads/2025/04/AkiraBot_3.jpg)

结论

Akirabot是一个庞大的框架,已经进行了多次迭代,以整合新的垃圾邮件化目标技术并逃避网站防御。我们希望这项运动将继续发展,因为网站托管提供商适应防御措施来阻止垃圾邮件。作者或作者已经在该机器人绕过常用的验证码技术的能力上投入了大量努力,这表明操作员有动力违反服务提供商的保护。

Akirabot对LLM生成的垃圾邮件消息内容的使用证明了AI对捍卫网站免受垃圾邮件攻击的新兴挑战。最简单的指标是用于出售Akira和ServiceWrap SEO产品的旋转域,因为垃圾邮件消息内容中不再有一致的方法,就像以前的广告系列出售这些公司的服务一样。

Sentinellabs感谢Openai安全团队的合作,并继续努力阻止坏演员滥用其服务。在他们的调查之后,Openai团队分享了以下回应:

我们非常感谢Sentinelone分享他们的研究。向我们的垃圾邮件服务中分发输出违反了我们的政策。涉及的API密钥被禁用,我们继续进行调查并将禁用任何相关资产。我们认真对待滥用,并正在不断改善我们的系统以检测滥用。

妥协的指标

Akira&ServiceWrap域

akirateam [。] com

beservicewrap [。] pro

FirstPageProfs [。] com

getkira [。]信息

go-serviceWrap [。] com

GoGoServiceWrap [。] comGoServiceWrap [。] com

Joinnowkira [。] org

joinnowserviceWraps [。] pro

加入[。] com

加入[。] com

Kiraone [。]信息

让STSGETCUSTOMERS [。] com

loveervice-wrap [。] com

mybkira [。]信息

唯一的foryoursite [。] com

searchengineboosters [。] com

服务框架[。] com

ServiceWrap-go [。] com

ServiceWrap [。] Pro

ServiceWrapgo [。] com

ServiceWrapone [。] com

theakirateam [。] com

Toakira [。] Pro

TopService包装[。] Pro

TopServiceWrap [。] com

Usekiara [。] com

USEPROAKIRA [。] com

usethatakira [。] com

wantkiara [。]信息

WeartherealPros [。] com

Wejoinkir [。] VIP

Wethekira [。]商店

wetheservicewrap [。] pro

Akirabot工具存档SHA-1

09EC44B6D3555A0397142B4308825483B479BF5A

0DE065D58B367FFB28CE53BC1DC023F95A6D0B89

13DE9FCD4E7C36D32594924975B7EF2B91614556

2322964EA57312747AEE9D1E918811201A0C86E9C

253684EA43CB0456A6FEC5728E1091FF8FCB27CF

36B4E424CE8082D7606BB9F677F97C0F594F254D

3A443C72995254400DA30FE203F3FBF287629969

3A7CC815B921166006F31C1065DADFEB8D5190E6

4D24DD5C166FA471554ED781180E353E6B9642B7

51EC20E5356BBEBD43C03FAAE56FCA4C3BBE318E

55AFFC664472C4657C8534E0508636394EAC8828

5620B527DFC71E2EE7EFB2E2A0441B60FD67B84

5FDE3180373C420CFA5CFDEA7F227A1E1FE6936C

62E66BAE4B892593009D5261D898356B6D0BE3EF

6B65C296D9E1CDA5AF2F7DAB94CE8E163B2A4CA8

6C56B986893DD1DE83151510F4B6260613C5FBB9

6F342FF77CD43921210D144A403B8ABB1E541A8B

7129194C63AE262C814DA8045879AED7A037F196

71464C4F145C9A43ADE999D385A9260AABCBF66D

730192B0F62E37D4D57BAE9FF14EC8671FBF051E

769AA6AB69154CA87CCBA0535E0180A985C21A0C

76AAB3AB0F3F16CF30D7913FF767F67A116FF1E7

853FDE052316BE7887474996538B31F6AC0C3963

9D43494C6F87414C67533CCE5EC86754311631FC

9F6ED2427E959E92EB1699024F457D87FA7B5279

AA72065673DC543E6BF627C7479BFE8A5E42A9C4

AAC26242F4209BC59C82C8F2223FCF2F152CE44BC

B643A1F2C4EB436DB26763D5E2527F6BEBE8BCBF

BBD754E36AEE4702B9F20B90D509248945ADD4EA

CB194612ED003EAF8D8CF6ED3731F21F3EDEB161

CC63EE921C29F47612096C34D6EE3EF244B33DB2

E12C6911997D7C2AF55550B7E989F1DC57B6733B8

EAE675812C4274502051D6F2D36348F77A8464A0

F1C7C5D0870FD0ABB7E419F2C2BA8DF42FA74667

F2E71C9CBC4A18482A1CCA3F54F2C95897360B4

FB7FDCC2FE11E95065A0CE9041348984427CA0F4

fb7fdcc2fe11e95065a0ce9041348984427ca0f4