上风增加了检测对云安全平台API威胁的能力

作者:Michael Vizard

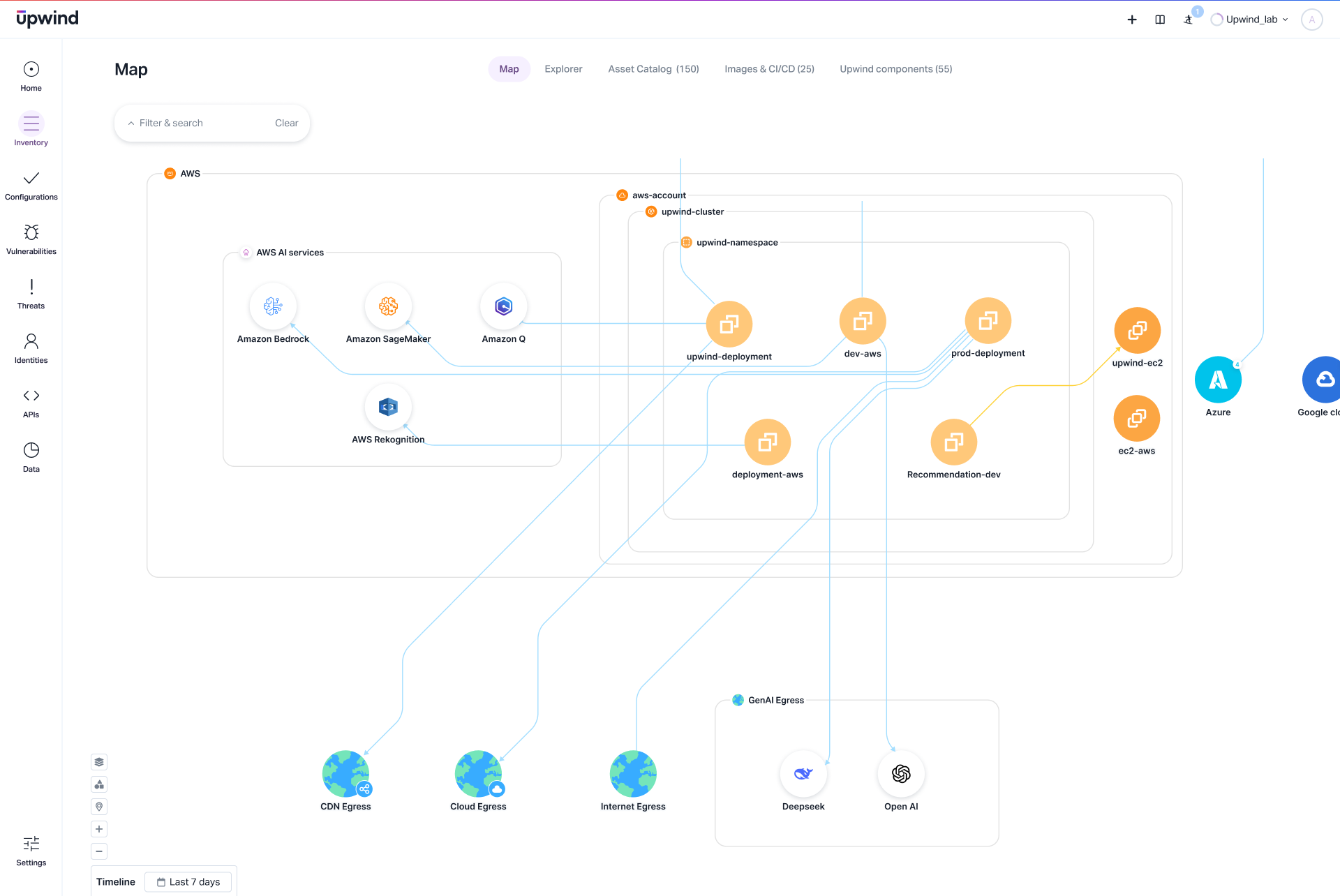

上风增加了检测对应用程序编程接口的威胁(API)基于机器学习算法实时到其云应用程序检测和响应(CADR)平台。

公司首席执行官Amiram Shachar说,通过使用扩展的伯克利数据包过滤(EBPF),该伯克利包装包(EBPF)可在Linux的最新版本中使用,现在可以从网络堆栈的3、4和7层收集遥测数据。他补充说,然后可以应用机器学习算法来识别API流量中现在可以不断监控的API流量中的偏差和其他异常行为。

此外,机器学习算法也可用于使组织能够建立API流量基线。Shachar指出,这些基线可用于使网络安全团队为涉及API流量的特定用例量身定制政策。

他补充说,总体目标是将调查API安全事件调查所需的时间减少多达10倍,同时将平均响应时间(MTTR)次数减少多达7倍。

Shachar说,总的来说,现在在生成人工智能时代(AI)的API安全方面有更多关注。大多数AI服务都是使用API调用的,API是许多组织正在发现的网络安全问题,因为它们希望确保敏感数据与AI模型无意间共享。

从历史上看,确保API的责任通常尚不清楚。许多网络安全团队都认为应用程序开发团队正在确保其开发的API。不幸的是,许多应用程序开发人员认为网络安全团队正在确保API。最终结果可能是网络犯罪分子可以调用以渗透数据的数千个API,或者更糟糕的是修改业务逻辑。

更具挑战性的是,应用程序开发人员可能会创建网络安全团队中没有人知道的Rogue API。此外,有僵尸API被应用程序开发团队放弃的僵尸API并不少见,而应用程序开发团队可能仍然可以在外部访问。

从好的方面来说,现在更加重视保护软件供应链。一项futrum研究民意调查发现在接下来的12-18个月中,组织特别计划增加在应用程序编程界面(42%)上的软件安全支出,DevOps工具链(35%)事件响应(34%)开源软件(32%),材料账单(30%)和软件组成分析(27%)工具。

希望AI的持续进步以及EBPF等技术的进步将使更简单保护整个软件开发生命周期,包括通过简化遥测数据的收集和分析来建立和部署API。

同时,网络安全团队将得到很好的建议,至少要创建自己组织的API库存。这些API中的大多数都是为了某种内部目的,可以轻松访问。但是,外部面向的API已成为网络犯罪分子的丰富目标,并且安全团队需要确保应用和维护最佳的网络安全实践。否则,网络安全团队发现这些API被滥用了几个月,有时甚至几年,而没有任何人更明智的事情,那只是时间问题。

作者最近的文章