Chrome Extension使用AI引擎无需用户输入而采取行动

作者:Kevin Poireault

写的

AI代理人预计将彻底改变AI在线体验,执行我们要求他们在后台做的任务和杂务,同时我们会做一些更有生产力或更愉快的事情。

但是,最近已经证明,AI代理基础架构可用于代表我们执行未经请求的行动。”

ExtensionTotal的一群安全研究人员发现了一个可疑的Google Chrome扩展名,可以执行操作而无需用户许可或被Chrome的安全措施发现。

他们分享了他们的发现中等文章于4月24日出版。

模型上下文协议,AI代理背后的引擎

可疑的镀铬扩展与模型上下文协议(MCP)在本地计算机上运行的服务器。

MCP是开放标准于2024年11月由人类引入,是几种生成AI模型和AI Chatbot Claude的制造商。

MPC服务器用于管理和利用模型操作中的上下文信息。

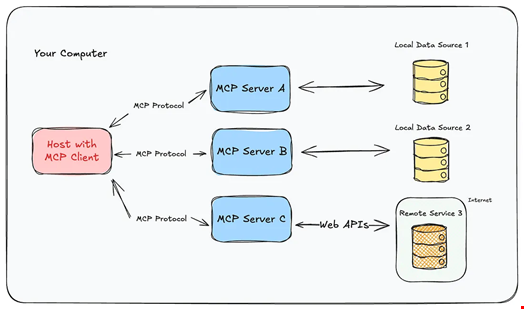

MCP架构由当地运行的MCP主机和几个MCP服务器组成。充当代理的主机可以是AI驱动的应用程序(例如Claude Desktop),您在设备上运行的大型语言模型或Microsoft Visual Studio等集成开发环境(IDE)。

该主机连接到各种MCP服务器,每个服务器都提供对其他工具或资源的访问。MCP服务器可以分为两种类型:访问本地资源的类型,例如主机计算机上的文件系统或数据库,以及与远程资源进行交互的那些类型,包括应用程序编程接口(API)或Internet上可用的云服务。

主机和服务器之间的所有通信发生在标准化的MCP协议上,这确保兼容性和结构化响应。

AI咨询公司Addepto的联合创始人Edwin Lisowski总结了MCP Architecture的好处中等文章。

在MCP之前,每个操作都需要独特的API,自定义逻辑和开发人员时间将它们粘合在一起。使用MCP,它可以发出插件。代理可以将结构化的请求发送到任何与MCP兼容的工具,实时获取结果,甚至连接多个工具 - 无需提前了解细节。”

简而言之:MCP用专为自主代理而构建的统一的实时协议代替了一次性黑客。”他补充说。

尽管此后启动了替代的AI代理编排模型,例如Langchain的Langgraph,但MCP似乎是当今最常用的开源模型。

MCP,默认情况下不安全

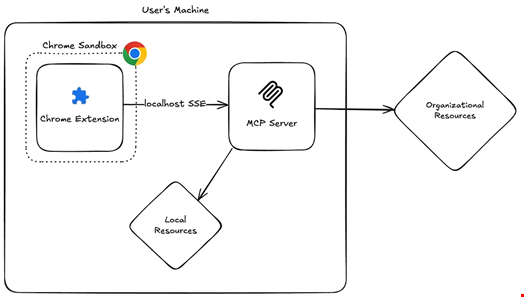

在监视浏览器扩展活动的同时,扩展多检测引擎发现了与实施模型上下文协议的本地服务通信的Chrome Extension -MCP主机。

尽管扩展程序本身没有显示恶意行为的迹象,但此发现引起了一个直接关注的原因:MCP服务器通过使用服务器式事件(SSE)(Server-Push技术)通过HTTP POST请求与本地MCP主机通信。

这意味着MCP服务器通常默认开放,从而使其可以从同一机器上运行的流程(例如Chrome Extension)发送请求。

如果浏览器扩展程序可以与在用户的机器上运行的MCP服务器交谈,那么该报告的主要作者Yuval Ronen问,什么阻止其访问敏感资源或执行特权操作?

如果在主机计算机上运行的MCP服务器是一台脆弱的MCP服务器,那就可以了。我们已经发现了与文件系统访问,Slack,WhatsApp等服务有关的脆弱MCP服务器。他补充说,这不再是理论上的风险,而且影响可能是毁灭性的。

绕过Google Chrome的沙盒

尽管他们担心,但扩展台研究人员认为,Google Chrome的安全措施,尤其是Chrome的沙盒功能,将阻止浏览器扩展名访问MCP主机。

为了验证这一假设,他们建立了试图连接到LocalHost的概念验证(POC)扩展:3001-用于本地SSE基于SSE的MCP服务器的常用端口。

他们的结论是,即使没有身份验证,该扩展程序也无限制地访问了MCP服务器的工具,并且正在与文件系统进行交互,就好像它是服务器暴露功能的核心部分一样。

从理论上讲,尽管比常规网页具有更多的功能,但Chrome Extensions仍遵守浏览器的沙盒原理。除非已明确授予访问它们的许可,否则他们应与操作系统和本地资源隔离开展。

但是,Ronen写道,无限制地访问Localhost的隔离障碍,使与当地机器和更广泛的组织环境的意外互动,尤其是通过像当地MCP服务器这样的曝光服务。”

当这些MCP服务器在不执行身份验证的情况下公开对文件,Slack或WhatsApp等工具等工具的访问时,赌注从理论上的关注点飞向企业范围的威胁。对于安全团队而言,这不仅是一个新的向量,而且是一个全新的攻击表面,而且被危险地低估了。”